How to configure HTTPS in IIS Windows Server via PowerShell

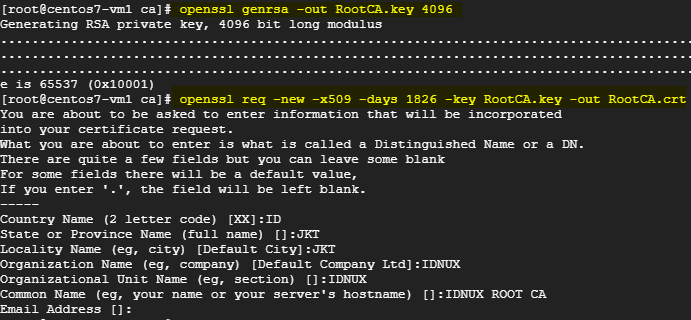

Cara konfigurasi HTTPS di IIS Windows Server melalui PowerShell Untuk konfigurasi HTTP melalui PowerShell bisa baca disini https://nciptandani.blogspot.com/2019/06/cara-konfigurasi-web-server-iis-di.html Untuk membuat server CA dan webserver sertifikat template https://nciptandani.blogspot.com/2018/08/pembahasan-itnsa-module-b-windows-ca.html Kemudian dari webserver sertifikat template tersebut bisa digunakan untuk membuat sertifikat, bisa melalui MMC -> Certificates -> Local computar -> Personal -> klik kanan ceritificates -> All tasks -> request new certificate -> next -> pilih webserver template yang sudah dibuat -> kemudian isi informasi seperti common name, subject alternative name dengan benar. Sertifikat yang akan dipasang dengan format PFX, file sertifikat PFX ini bisa didapatkan dari server CA. Cara export PFX dari windows server CA https://www.youtube.com/watch?v=m157RGX6S1g Kemudian import sertifikat tersebut ke server IIS