VLAN

VLAN

-Virtual LAN

-Ada banyak switch didalam switch

-Membagi-bagi divisi/wilayah

-Agar tidak saling menggangu trafficnya (Memisahkan brodcast domain)

-VLAN adalah salah satu fitur di managed switch (switch mahal), kalau unmanaged (switch murah) gak punya fitur vlan.

-Menghemat ruang, memudahkan manajemen, cukup dengan satu switch bisa dibagi-bagi antar divisi (misal accounting, finance, sales, it, manajer, visitor). jadi aman juga. Nah kalau pakai switch murah kan harus beli banyak.

Skenario 1 Ceritanya karyawannya sedikit

Rencana IP 192.168.1.0/24 (pakai ip yang gampang dulu, nanti ada yang namanya subnetting, vlsm, Ooh)

Misal ip untuk IT = 192.168.1.1 - 192.168.1.10

Accounting = 192.168.1.11 - 192.168.1.20

Bagi bagi sendiri.

Nah meskipun 192.168.1.0/24 satu network, ada range ip dari 1 - 254 yang bisa digunakan (192.168.1.0 identitas network, .255 ip broadcast (asumsi uda tau fungsi identitas network dan ip brodcast).

Konfigurasi

SW-Lantai1(config)#vlan ?

<1-1005> ISL VLAN IDs 1-1005 (silakan pilih sendiri nomornya)

SW-Lantai1(config)#vlan 10

SW-Lantai1(config-vlan)#name IT

SW-Lantai1(config-vlan)#exit

SW-Lantai1(config)#vlan 20

SW-Lantai1(config-vlan)#nam Accounting

SW-Lantai1(config-vlan)#ex

Nah PC 1 masuk kemana, misal PC 1 IT masuk ke fastethernet0/1

SW-Lantai1(config)#interface fastEthernet0/1

SW-Lantai1(config-if)#switchport mode access

SW-Lantai1(config-if)#switchport access vlan 10

PC 1 Accounting masuk ke 11

SW-Lantai1(config)#interface fastEthernet0/11

SW-Lantai1(config-if)#switchport mode access

SW-Lantai1(config-if)#switchport access vlan 20

Nah dengan vlan, meskipun sebenarnya satu network bisa saling terhubung, traffic antar IT dan Accounting terpisah. Coba ping.

Cek

#show vlan

Skenario 2

Biasanya dikombinasikan sama subnetting, vlsm, jadi uda beda vlan, sekalian juga bedain networknya.

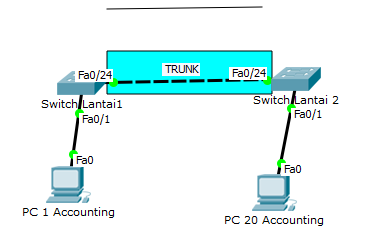

Nah gmana kalau switch dilantai 1 portnya sudah habis dan ada juga divisi accounting dilantai 2, tinggal beli switch lagi, tinggal dialirin vlannya dari lantai 1, nah jadi dilantai 2 nanti juga punya settingnya vlan yang sama kayak di lantai 1 pakai fitur trunk (penerapan 802.1q / dot1q = protokol industry standard vlan),

iya jadi fitur trunk bisa mengalirkan banyak vlan-vlan yang berbeda antara 2 switch, dalam hal ini vlan diswitch lantai1(misal ada vlan it,accounting, ..) dan lantai2 (sama ada vlan it, accounting), fitur trunk ini disetting diport, tinggal pilih port yang mau dihubungkan ke lantai 2, masuk ke portnya terus jika ingin melewatkan traffic vlan ke router juga modenya trunk di switchnya.

Dibawah ini adalah setting 801.1q di switch cisco

#switchport mode trunk

#switchport trunk encapsulation dot1q (diswitch terbaru sudah tidak butuh command ini), di switchport mode trunk sudah otomatis pakai protokol dot1q

Cek

#show interfaces fastethernet0/24 switchport

Bagian Administrative Trunking Encapsulation: dot1q

Kalau belum pakai fitur VTP, maka bikin vlan ID yang sama kayak dilantai 1

Dibawah ini pkt sederhana,silakan yang mau download, mau kembangin, saya pakai packet tracert 6.2

https://drive.google.com/file/d/0B437nnMWFF_lOVBMUXRmOU9Sbk0/view?usp=sharing

https://agussas.wordpress.com/2014/06/07/vlan-microsegmentation-mode-access-mode-trunk-intervlan-routing-12/

Yang mau sedikit advance, ada kombinasi vlan, vtp, stp, intervlan ke https://yudirestuadi.wordpress.com/2014/12/30/tugas-jaringan-komputer-2/#more-113

Gak rugilah beli switch mahal, banyak fitur gak cuma vlan, ada vtp, bisa diremote (telnet,ssh), bisa dimonitoring, fitur security, port security, port channel, stp, dan banyak lainnya.

Komentar